朝鲜APT针对成为叛逃者的活动家使用信息盗取恶意软件 媒体

北韩赞助的红眼小组使用新型感染者技术

文章重点

北韩的红眼小组APT37针对北韩叛逃者和人权活动家使用了一种新型的感染者。新型感染者具有之前未被察觉的窃听功能,还使用了一个基于Golang开发的后门。专家建议使用者注意文件类型和来源,以防止受到攻击。近日,受到国家支持的红眼小组APT37,又称ScarCruft和Reaper被观察到使用一种专门为北韩叛逃者、人权活动家和大学教授设计的资料窃取工具。

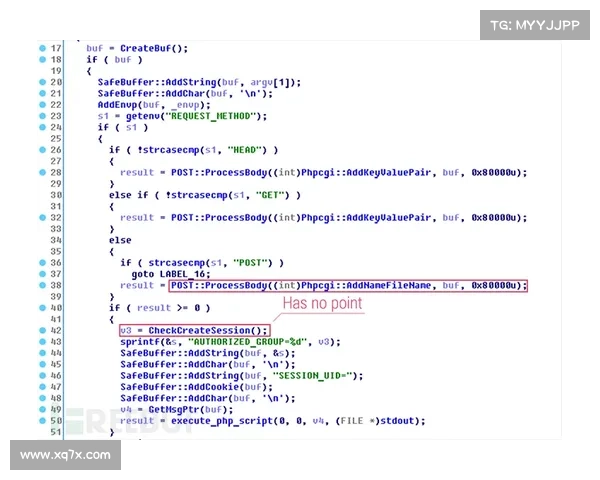

在6月21日的博客文章,AhnLab安全应急响应中心ASEC报告指出,这种资料窃取工具具有之前未知的窃听功能,还包括利用Ably平台开发的后门。

Ably平台被开发者用于即时数据传输和消息处理,也实现了发布/订阅消息、推送通知和即时查询等功能。

ACEK研究人员表示,APT37的主要目的是窃取信息,监控受害者在其电脑上的所有行为并进行窃听。

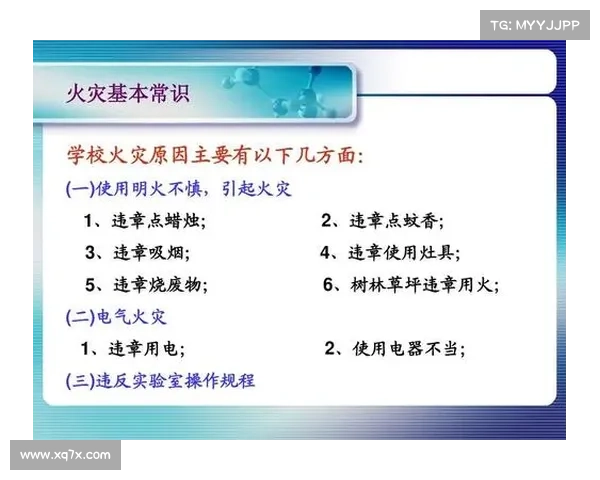

“这名威胁行为者通过精心策划的鱼叉式网络钓鱼邮件获取目标系统的访问权限,并使用Ably通道作为指挥和控制伺服器,从而巧妙而准确地进行攻击。”研究人员指出。“用户必须避免打开来自未知来源的文件,以防自己受到伤害,特别是考虑到该组织最近在进行初步入侵时使用基于CHM和LNK扩展的恶意软件,执行邮件附件时尤需关注文件扩展名。”

“使用passwordchm文件利用了系统可能隐藏的文件扩展名,受害者可能认为需要密码来打开,且不太可能仔细查看不熟悉的文件格式,”Tanium终端安全研究主管Melissa Bischoping表示。尽管chm格式仍然可用,但Bischoping提到这种格式已基本被链接到可在浏览器中呈现网站的方式取代。

“威胁行为者喜欢利用现有的功能和工具,这些功能和工具往往与过时的功能有关,”Bischoping补充道。

免费npv加速器她建议制定正常与异常使用文件类型和旧功能的基线,并根据这些信息建立技术控制,防止来自非授权应用程式或文件类型的执行,以防范攻击。

“此外,教育是一种强大的武器,”Bischoping补充说。“培训用户在打开文件之前检查文件类型的最佳实践,尤其是当文件通过电子邮件发送或从互联网下载时。”

APT37是一个自2012年以来活跃的北韩国家赞助的间谍组织,多年来备受关注。Coalfire副总裁Andrew Barratt指出,帮助文件投放者确实处于他们技术专长的最低端,这是一种在鱼叉式网络钓鱼中常用的方法。

“使用Ably平台是一种有趣的技术,因为它看起来像是合法流量,从而使得网络安全团队更难检测。”Barratt表示。“有趣的是,Ably也以大规模运行著称,这样一来就能执行大规模的攻击活动,或许会有数千个目标受到影响。”

Salt Security的现场首席技术官Nick Rago表示,他们经常将API优先设计原则和应用现代化的举措与商业组织联系起来,这些组织创新消费者和企业日常依赖的应用。然而,